Active Directory

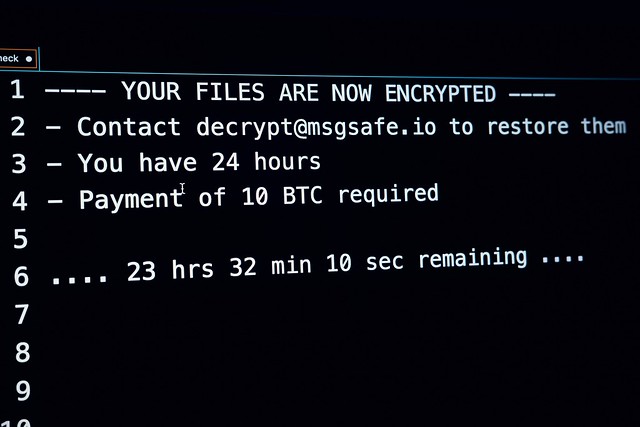

Cifrado

Control de aplicaciones, performance y tráfico de red

EDR-XDR

Firewall de aplicaciones web

Next-gen firewall

Seguridad de Correo

Seguridad de Data

Control de aplicaciones, performance y tráfico de red

EDR-XDR

Firewall de aplicaciones web

Monitoreo de Redes e Infraestructura

Next-gen firewall

Seguridad de Data